从5月12日开始,WannaCry(永恒之蓝)勒索蠕虫突然在全球爆发。截至15日,该软件已经在全球范围内感染了包括美国、英国、中国、俄罗斯、西班牙、意大利、越南等近百个国家的超过10万家企业和公共组织,其中包括1600家美国组织,11200家俄罗斯组织,超过20万台电脑,导致大量政府机构和企业的业务瘫痪。中国国内被感染的组织和机构已经覆盖了几乎所有地区,影响范围遍布高校、火车站、自助终端、邮政、加油站、医院、政府办事终端等多个领域,被感染的电脑数字还在不断增长中。据报道,造成本次事件的WannaCry来自于早些时候泄漏的“NSA武器库”。

作为国内电子数据取证龙头企业,网络空间安全专家,美亚柏科第一时间启动应急响应机制,应对WannaCry恶意勒索软件全球肆虐。

>>>>13日下午,公司发布防御病毒攻击详细步骤,并提供最新补丁下载地址,指导用户预防入侵。(截至5月15日下午,相关推送阅读累计达10万人次,对用户预警宣传起到很大的作用,积极遏制了病毒带来的危害。)

点击图片即可进入文章

>>>>14日傍晚,根据公司计算机取证研发团队连夜不间断针对该病毒的研究成果,美亚柏科争分夺秒在公司明星取证产品“取证大师”和“恢复大师”上加入专门功能推出特别版本,实现对感染了病毒的计算机进行数据恢复,符合特定环境下的大部分甚至100%数据进行恢复。其中该版本均支持中英文语言,免费供全球用户下载使用。(截至5月15日下午,相关推送阅读累计超15万人次,挽回了诸多用户数据。)

点击图片即可进入文章

>>>>15日晚间,美亚柏科研发团队持续集中研发,正式上线恢复大师“永恒之蓝”专修版本。专修版小而精,大小不到原软件的3分1,解决了软件太大,用户下载时间长的问题;同时相对原版更有针对性,可以自动化恢复被删除的被感染数据;最后,由于恢复出的数据可能存在因部分被覆盖而无法打开的情况,专修版还同时提供了文档的修复功能。专修版同样支持中英文语言,免费供全球用户下载使用。

另外,针对服务器用户,专门针对企业服务器和云服务器提供安全服务的企业安全狗,早在上个月发生的NSA漏洞泄露事件发生后,就发布了可以防御该病毒的版本;本次事件发生后,安全狗很快发布了预警和初步应对方案,随后同步了Win2003系统永恒之蓝的补丁修复,帮助国内大型机构防范永恒之蓝勒索蠕虫。据了解,目前排查并未发现所防护的服务器有中毒现象,说明防护措施得当。

美亚柏科微信公众平台提供上述两款软件下载:

扫一扫关注美亚柏科

一、在美亚柏科微信公众平台回复【病毒】下载恢复大师“永恒之蓝”专修版。

二、在美亚柏科微信平台回复【服务器】即可获取服务器安全狗下载连接。

同时,美亚柏科客户若在现有设备遇到问题、需要进行技术支持和协助的,请直接拨打美亚柏科400服务热线:4008886688联系美亚柏科技术工程师。

特别企划

前期美亚柏科微信后台收到很多软件使用咨询,为了帮助让更多用户。专修版更详细操作步骤详见下文。选对工具及时挽救数据,美亚柏科值得您信赖!

一、以通过文件系统删除恢复原理恢复步骤

恢复时要保障原有数据不在恢复过程中被破坏,因此恢复工具需在移动硬盘、U盘或未存放原文件的分区上进行。恢复方法如下:

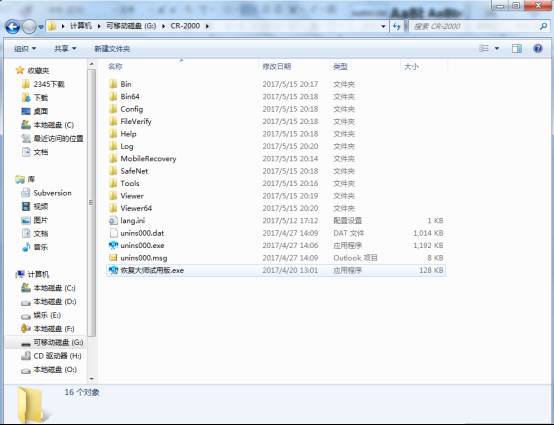

1、将恢复大师拷贝至u盘,并安装在u盘目录下,完成安装,进入安装目录下运行恢复大师,如下图:

2.、打开恢复大师,选择“计算机恢复”功能,如下图:

3、数据源类型选择“磁盘”,如下图:

4、进入磁盘管理列表显示当前系统盘及u盘,选择当前系统所在的磁盘,点击“快速恢复”,如下图:

5、进入恢复过程页面,如下图:

6、待恢复完成,按“分类”展示了恢复结果,如下图:

7、选择“办公文档”-“Word文档”分类,可以查看到当前恢复出的文档数据,其中的数据可以直接预览、导出。如下图所示:

同样的,如果在具体实践中“快速恢复”未恢复出所需数据,可以尝试点击上图左下角的“深度恢复”按钮进行全盘扫描,可能恢复出更多的数据。

二、通过卷影副本数据进行恢复

1、按照方法一中【1-5】进行操作,然后在恢复结果中,选择按“目录”展示,可以查看当前系统的目录结构,其中有“*卷影快照 + 时间”命名的分区节点即为卷影副本,例如“分区3_本地磁盘[分区1_本地磁盘[C ]卷影快照2017-05-14 14:23:57 ”的节点:

2、在正常分区中查看文档数据,数据均已被病毒感染,并没有正常的文档数据可以查看,如下图:

3、在目录结构中显示卷影数据,卷影数据保存的是被感染之前的数据,可以尝试在卷影中查找存储的文档,如下图所示可能找到被感染之前的原文件:

以上两种方法恢复出的数据可能存在因部分被覆盖而无法打开的情况,专修版还同时提供了文档的修复功能。即图1中的文档修复按钮点击即可。

最后,美亚柏科技术研发团队仍然奋战在前线,持续跟进病毒最新动态,未来将继续及时推出有效的应对方案,为打击网络犯罪贡献力量。